Autor: tydenbrooks

De geschiedenis van casino-entertainment

März 19, 2024

In de wereld van entertainment is er een fenomeen dat mensen al eeuwenlang samenbrengt in een sfeer van spanning en plezier: het casino. De geschiedenis van casino-entertainment is rijk aan intriges, glamour en evolutie. Laten we ons verdiepen in de fascinerende reis van het casino door de eeuwen heen.

Het concept van gokken en spelen bestaat al eeuwen. Van oude beschavingen tot moderne samenlevingen, mensen zijn altijd gefascineerd geweest door het testen van hun geluk en vaardigheden in kansspelen. Het moderne casino zoals we dat nu kennen, ontstond echter in de 17e eeuw.

Venetië, met zijn rijke cultuur en levendige handel, was de geboorteplaats van het eerste echte casino. In 1638 opende het Ridotto zijn deuren, een gebouw waar mensen konden samenkomen om te gokken op verschillende spellen. Het Ridotto werd al snel een centrum van sociale interactie waar mensen met verschillende achtergronden samenkwamen om te genieten van een avondje entertainment.

Na verloop van tijd verspreidde het concept van het casino zich over heel Europa, vooral in Frankrijk. In de 19e eeuw werd Monte Carlo synoniem met glamour en luxe dankzij het beroemde Casino de Monte-Carlo. Hier konden aristocraten en beroemdheden elkaar ontmoeten in een weelderige omgeving, omgeven door weelde en elegantie, en genieten van de spanning van het gokken.

Met de opkomst van de Verenigde Staten begon een nieuwe fase in de geschiedenis van de casino’s. Las Vegas, ooit een bescheiden woestijnstadje, werd de ultieme gokbestemming ter wereld. In de jaren 1940 en 1950 werden beroemde casino’s zoals de Flamingo, de Sands en de Stardust gebouwd, waardoor de stad veranderde in een speeltuin van glitter en glamour.

Met de komst van technologie is casino-entertainment ook geëvolueerd. Van fysieke casino’s naar online platforms waar mensen van over de hele wereld hun favoriete spellen kunnen spelen vanuit het comfort van hun eigen huis. De ontwikkeling van mobiele technologie heeft het zelfs mogelijk gemaakt om onderweg casinospellen te spelen, waar en wanneer je maar wilt. In een casino zonder cruks kun je bijvoorbeeld een enorme selectie spellen en aantrekkelijke bonussen ontdekken.

Vandaag de dag is het casino nog steeds een belangrijk onderdeel van de entertainmentindustrie, met een enorm aanbod aan spellen en ervaringen die voor iedereen toegankelijk zijn. Of je nu de voorkeur geeft aan de spanning van de roulettetafel, de strategie van blackjack of de sensatie van slotmachines, er is voor elk wat wils in de wereld van casino-entertainment.

De geschiedenis van het casino is een verhaal van evolutie, innovatie en menselijke nieuwsgierigheid. Van het nederige begin in Venetië tot de fonkelende neonlichten van Las Vegas en de wereld van online gokken, het casino blijft een fascinerend fenomeen dat mensen van alle leeftijden en achtergronden blijft aantrekken. Dus waar wacht je nog op? Stap in de wereld van het casino en laat het geluk aan jouw kant staan!

Die besten und faire Casino Bonusse

Juni 30, 2022

Was sind also die besten Online-Casinospiele? Es gibt tatsächlich Hunderte von Internet-Casino-Websites, die Sie von, je nachdem, wo Sie sind, wählen könnte. Die Wahrheit ist jedoch, dass die besten Online-Casino-Websites für jeden Spieler diejenigen sind, die die besten Casino-Online-Spiele auf der Grundlage ihrer eigenen Interessen bieten. Indem Sie diese Liste mit Tipps durchgehen, werden Sie in der Lage sein, die faire Casino Boni für Sie zu finden.

Eines der besten Internet-Casinos ist dasjenige, das die besten Online-Casinospiele auf der Grundlage Ihrer eigenen Fähigkeiten anbietet. Es gibt zahlreiche Online-Glücksspiel-Websites in New Jersey und Pennsylvania, die Sie wählen können, je nachdem, wo Sie sich befinden. Sie können sicher sein, dass alle Online-Casino-Betreiber, die in diesem Artikel aufgeführt sind, rechtlich registriert sind und von den zuverlässigsten Drittanbieter-Regierungsbehörden kontrolliert werden. Auf diese Weise können Sie sicher sein, dass Sie auf diesen Glücksspielseiten sicher und fair spielen können. Vergewissern Sie sich, dass sie keine anhängigen Verfahren haben. Werfen Sie auch einen Blick auf ihren Ruf in der Online-Glücksspiel-Community – die beste Internet-Glücksspiel-Website ist eine fröhliche Website und Menschen, die sie frequentieren, bieten glühende Bewertungen.

Spielautomaten scheinen heute in den amerikanischen Online-Casinos ganz oben auf der Liste zu stehen. Die besten Internet-Spielautomaten bieten Ihnen spannende Spiele wie Roulette, Baccarat, Keno, Sic Bo, Video Poker, etc. Wenn Sie gerne Video Poker oder andere Casinospiele wie Blackjack und Roulette spielen, dann ist dies sicherlich das beste amerikanische Casino im Internet für Sie. In Wirklichkeit glauben einige Leute heute, dass Spielautomaten die beste Casino-Erfahrung sind, da alles, was Sie tun müssen, ist, auf den Knopf zu drücken und zu sehen, wie Ihr Casino-Spiel abläuft.

Es gibt viele Websites, die die allerbesten Online-Casinos der Welt bewerten. Sie bieten auch eine umfangreiche Sammlung von Top-Glücksspiel-Destinationen in der ganzen Welt. Da jedoch viele Männer und Frauen sich auf das Netz beziehen, wenn sie über Glücksspiele sprechen, vergessen die meisten von ihnen, über die Drahtakte zu sprechen. Diese Gesetze werden oft von Online-Glücksspielseiten verwendet, um die Zahlungsabwicklung und das Online-Glücksspiel unter den berechtigten Spielern zu erleichtern.

Wenn Sie zum Beispiel im Best Casino in the usa spielen möchten, müssen Sie eine dieser interaktiven Funktionen auf der Website aktivieren. Danach sollten Sie eine Zahlung mit einer Kreditkarte oder einem PayPal-Konto vornehmen. Sie müssen jedoch bedenken, dass die Casinos verschiedene Zahlungsarten akzeptieren. Die meisten akzeptieren die wichtigsten Kreditkarten und Pay Pal, aber es gibt auch einige, die nur die wichtigsten Kreditkarten akzeptieren. Aus diesem Grund sollten Sie die Website der besten Online-Casinos sorgfältig prüfen, um sicherzustellen, dass sie in der Lage sind, Ihre Zahlungen zu bearbeiten.

Es gibt einige wenige Casinos, die es Spielern ermöglichen, mit echtem Geld zu spielen. Dies ist vor allem für Veteranen hilfreich, die neue Spielstrategien ausprobieren möchten, ohne sich Sorgen machen zu müssen, echtes Geld zu verlieren. Diese Option wird jedoch nur Spielern angeboten, die sich ihrer Fähigkeiten sicher sind. Die meisten dieser Online-Casinos verlangen von den Spielern zumindest ein gewisses Maß an Erfahrung, bevor sie mit echtem Geld spielen können. In Wirklichkeit ist es nicht ungewöhnlich, dass erfahrene Spieler erst nach Jahren des Online-Glücksspiels in diese Art von Glücksspiel einsteigen.

Eine andere Art des Online-Glücksspiels ist der höchste Auszahlungsbonus. Diese Option ermöglicht es den Spielern, die höchste Auszahlung für jede einzelne Wette zu erhalten. Es gibt jedoch eine Reihe von Einschränkungen für dieses Attribut. Einige Casinos verlangen, dass Sie die von der Website zur Verfügung gestellten Promotionscodes verwenden, andere wiederum nicht. Wenn Sie daran interessiert sind, den maximalen Auszahlungsbonus zu finden, sollten Sie die Anforderungen der Website sowie die Wettbedingungen sorgfältig prüfen, um nicht disqualifiziert zu werden.

Schließlich ermöglichen die besten Online-Casinospiele-Bonuscodes den Spielern, die Wirksamkeit des Online-Glücksspielkontos zu maximieren. Diese Codes werden in der Regel für kostenlose Casino-Spiele wie Slots verwendet. Der Code ermöglicht es den Spielern, mehr Punkte zu sammeln, was wiederum ihre Chancen auf den Gewinn von echtem Geld erhöht. Um diese Casino-Boni nutzen zu können, benötigen Sie eine Online-Verbindung, einen Computer und die neueste Version des Internet-Browsers. Sobald Sie diese Dinge haben, können Sie stundenlang Spaß haben und beim Spielen Geld verdienen.

Typen

Webbasiert

Webbasierte Online-Casinos (auch bekannt als No-Download-Casinos) sind Websites, auf denen Nutzer Casino-Spiele spielen können, ohne die Software auf ihren lokalen Computer herunterzuladen. Für ein nahtloses Spielerlebnis ist eine stabile Internetverbindung erforderlich, da alle Grafiken, Sounds und Animationen über das Internet geladen werden. Die meisten Online-Casinos ermöglichen das Spielen über eine HTML-Schnittstelle, früher war dies über Browser-Plugins wie Flash Player, Shockwave Player oder Java möglich.

Download-basiert

Download-basierte Online-Casinos erfordern den Download des Software-Clients, um die angebotenen Casinospiele spielen und setzen zu können. Die Online-Casino-Software stellt eine Verbindung zum Casino-Dienstleister her und übernimmt die Kontaktaufnahme ohne Browser-Unterstützung. Download-basierte Online-Casinos laufen im Allgemeinen schneller als webbasierte Online-Casinos, da die Grafik- und Soundprogramme vom Software-Client zwischengespeichert werden und nicht aus dem Internet geladen werden müssen. Andererseits nehmen der anfängliche Download und die Installation der Casinosoftware Zeit in Anspruch. Wie bei jedem Download aus dem Internet besteht das Risiko, dass das Programm Malware enthält, was es bei skeptischen Casinospielern weniger beliebt macht.

Bonusse

Viele Online-Casinos bieten neuen Spielern, die ihre erste Einzahlung tätigen, einen Anmeldebonus an, oft auch für weitere Spiele. Diese Boni sind eine Form des Marketings, die Kosten verursachen kann (die möglicherweise gerechtfertigt sind, um einen neuen Spieler anzulocken, der vielleicht zurückkommt und weitere Einzahlungen vornimmt), da das Casino im Wesentlichen Geld als Gegenleistung für die Verpflichtung des Spielers verschenkt, einen bestimmten Mindestbetrag zu setzen, bevor eine Auszahlung möglich ist. Da alle Casinospiele einen Hausvorteil haben, sorgen die Wettanforderungen dafür, dass der Spieler nicht einfach mit dem Geld des Casinos abhauen kann, sobald er den Bonus in Anspruch genommen hat. Diese Einsatzanforderungen sind in der Regel so hoch angesetzt, dass der Spieler eine negative Erwartung hat, genau so, als hätte er eine Einzahlung getätigt und keinen Bonus in Anspruch genommen.

Casinos können bestimmte Spiele von der Erfüllung der Umsatzbedingungen ausschließen, entweder um die Spieler davon abzuhalten, Spiele mit niedrigen Einsätzen zu spielen, oder um das „risikofreie“ Spiel zu beschränken (z. B. beim Roulette sowohl auf Rot als auch auf Schwarz zu setzen), wodurch die Umsatzbedingungen mit einem garantierten Gewinn nach Berücksichtigung des Bonus erfüllt werden.

Willkommen

Der Willkommensbonus ist ein Einzahlungsbonus auf die erste Einzahlung, die in einem Casino oder einer Casino-Gruppe getätigt wird. Willkommensbonusse werden manchmal in Paketen angeboten und können für die ersten zwei oder drei Einzahlungen gewährt werden (Willkommensbonus für die erste Einzahlung, Willkommensbonus für die zweite Einzahlung usw.). Sie können auch an bestimmte Spiele gebunden sein, wie zum Beispiel der Willkommensbonus für Spielautomaten oder der Willkommensbonus für Tischspiele. Das Casino kann auch Willkommensbonusse für High Roller anbieten, die eine Ersteinzahlung über dem Standardlimit tätigen.

Empfehlungsbonus

Es gibt zwei Arten von Empfehlungsboni: einen für den Empfehlungsgeber und einen für den Werber. Der Werber erhält einen Bonus, wenn er oder sie ein Konto im Casino anmeldet und den Werber erwähnt. Der Freundschaftswerber erhält einen Bonus, wenn der Geworbene alle Bedingungen erfüllt, z. B. eine Einzahlung vornimmt und diese eine bestimmte Anzahl von Spielen durchspielt.

Cashback oder Versicherung

Cashback- oder Versicherungsboni werden in Form eines Prozentsatzes aller Verluste aus den vorherigen Spielaktivitäten des Spielers angeboten. Normalerweise werden nur Einzahlungen, die nicht mit Boni ausgeglichen wurden, auf diesen Bonus angerechnet. Darüber hinaus gibt es Websites, die Casino-Cashback-Zahlungen auf der Grundlage Ihrer Verluste beim Spielen in einem oder mehreren Online-Casinos anbieten. Diese Art von Cashback-Angeboten wird in der Regel von dem Casino-Portal, das diese speziellen Cashback-Angebote anbietet, an die Spieler zurückgezahlt.

Ohne Einzahlung

Die beliebteste Form des Bonus ist ein Bonus, der ohne Einzahlung von eigenem Geld in Anspruch genommen werden kann – ein so genannter No-Deposit-Bonus. Diese Boni werden von Casinos als Akquisitionsinstrument eingesetzt, um neue Spieler zu gewinnen. Boni ohne Einzahlung werden nicht immer in Form von echtem Geld gewährt, wie im Folgenden erläutert wird.

Nicht-einzahlungsfähige

Nicht-auszahlbare Boni werden auch als „Sticky“- oder „Phantom“-Bonus bezeichnet. In beiden Fällen ist der Bonus Teil des Guthabens des Spielers, kann aber nicht in bar ausgezahlt werden. Der Unterschied zwischen auszahlbaren und Phantom-Boni besteht in der Auszahlungszeit. Ein Phantombonus wird in dem Moment vom Guthaben des Spielers abgezogen, in dem er eine Auszahlung beantragt. Beispiel: Sie haben 100 € eingezahlt, 100 € erhalten, gespielt und den Einsatz mit 150 € beendet. Wenn der Bonus nicht auszahlbar ist, kann der Spieler nur 50 € abheben. Wenn der Bonus auszahlbar ist, steht das gesamte Guthaben zur Auszahlung zur Verfügung.

Gratispunkte

Hauptartikel: Freipunkte (Casino)

Freipunkte gibt es in der Regel in landbasierten Casinos, aber auch online. Freipunkte können in der Regel gegen Bargeld, Preise oder andere Vergünstigungen eingetauscht werden. Der Bargeldbetrag, der pro Wetteinsatz vergeben wird, ist in der Regel sehr gering und hängt oft von der Auswahl des Spiels ab. Ein Casino bietet vielleicht drei Freipunkte für jede €10, die an Spielautomaten gesetzt werden, und einen Freipunkt für jede €10, die beim Blackjack gesetzt werden. Das Casino könnte 1 € für 100 Gratispunkte geben. Dieses Beispiel entspricht einer Vergütung von 0,3 % der Einsätze an Spielautomaten und 0,1 % der Einsätze beim Blackjack. Darüber hinaus können Online-Casinos Freikarten für Online-Turniere, kostenlose Online-Spielautomaten, Tickets für andere besondere Veranstaltungen, zusätzliche Boni, Souvenirs und Rückzahlungen anbieten.

Auf der Jagd nach

Bonusjagd (auch bekannt als Bonusjagd oder Bonushurerei) ist eine Art des Vorteilsspiels, bei dem es mathematisch möglich ist, aus den Bonussituationen in Casinos, Sportwetten und Pokerräumen einen Gewinn zu erzielen. Zum Beispiel beträgt der Hausvorteil beim Blackjack etwa 0,5 %. Wenn einem Spieler ein einlösbarer Bonus von 100 € angeboten wird, der einen Einsatz von 5000 € bei Blackjack mit einem Hausvorteil von 0,5 % erfordert, beträgt der erwartete Verlust 25 €. Daher hat der Spieler einen erwarteten Gewinn von €75, nachdem er den Bonus von €100 in Anspruch genommen hat.

Diablo 4 sieht düster und dunkel aus

März 31, 2022

(Quelle: News-Tier.de) Es ist schon eine heiße Minute her, dass es Neuigkeiten zu Diablo 4 gab – genau genommen drei Monate. Aber die Entwickler sind zurück mit einem vierteljährlichen Update und einer neuen Ladung von Screenshots.

Aus dem neuesten Blog-Post geht hervor, dass die Ästhetik von Diablo 4 stark auf „düsteren, wenig fantasievollen Gothic-Horror“ ausgerichtet ist. Game Director Joe Shely (der Luis Barriga ersetzt hat) ist sehr daran interessiert, die Fortschritte des Teams bei der Umsetzung der Themen zu zeigen, die dem Spiel seinen „unverwechselbaren visuellen Stil“ verleihen.

Art Director Chris Ryder erklärt, dass der Schlüssel zur Schaffung von fesselnden Umgebungen in den beiden Grundpfeilern „alte Meister“ und „eine Rückkehr zur Dunkelheit“ liegt. Die Dunkelheit scheint eine große Rolle zu spielen, denn ich habe Mühe, auf einigen dieser Screenshots etwas zu erkennen, ohne an der Helligkeit meines Bildschirms herumzufummeln. Oder wirklich stark blinzeln muss.

„Die Verwendung dieser Säulen hat dazu beigetragen, dass wir den visuellen Ton von Diablo 4 konsistent und einheitlich gehalten haben“, sagt Ryder.

„Die Säule ‚Alte Meister‘ gibt uns eine Linse, durch die wir unsere Kunst filtern können, indem wir die Techniken klassischer Maler wie Rembrandt mit ihrer kontrollierten Verwendung von Details, dem Tonwertumfang und der fachmännischen Verwendung von Farbpaletten berücksichtigen.

„Die Säule ‚Rückkehr zur Dunkelheit‘ zieht sich wie ein roter Faden durch alles, von den Kerkern bis zur Beleuchtung, und verkörpert die Idee, dass Sanktuario eine gefährliche und dunkle mittelalterliche Gothic-Welt ist.“

Die Umgebungen von Diablo 4 werden als eine „dunklere und bodenständigere Interpretation“ als frühere Einträge in der Serie beschrieben. Das Team stellt jedoch klar, dass dies eher durch Glaubwürdigkeit als durch Realismus erreicht wird.

Dies wird durch die Architektur des Spiels, die in den Dungeons gefundenen Artefakte und die offene Welt selbst vermittelt. Regionale Wetterbedingungen und Biome bauen auf diesen Merkmalen auf, die alle fest in dem „Gefühl der Geschichte“ verwurzelt sind, das die mittelalterliche Welt von Sanktuario mit sich bringt.

Auch wenn es so aussieht, als hätte sich der Lighting Director von Game of Thrones‘ The Long Night inspirieren lassen, ist nicht jeder Bereich von Sanktuario in Dunkelheit getaucht. Die Beleuchtung spielt eine große Rolle im Spiel und ist entscheidend, um den Ton zu treffen, der die Säule „Rückkehr zur Dunkelheit“ unterstützt.

„Wenn man die offene Welt von Diablo 4 erkundet, wird man eine Menge Variationen bei der Beleuchtung und dem Wetter erleben“, sagt Ben Hutchings, Associate Lighting Director. „An der Küste von Scosglen kann man sehen, wie die neblige, eisige Atmosphäre von Hochland und Moor inspiriert ist.

„Im gesamten Spiel streben wir eine geerdete und natürliche Farbpalette an, die es uns ermöglicht, visuellen Raum für das Gameplay zu schaffen und gleichzeitig einen düsteren Ton zu erreichen, der zur Welt von Sanctuary passt.“

An anderer Stelle im Spiel, in der Siedlung Kyovoshad, erklärt Hutchings, wie „die Verwendung von Nebel, weichen Schatten und Bounce-Licht“ eingesetzt wird, um „eine weiche Beleuchtung zu erzeugen“.

„Diese Weichheit ist ein zentraler Bestandteil der Lichtästhetik von Diablo 4 – sie sorgt für einen natürlichen und geerdeten Rahmen. Unser Ziel ist es, Kyovoshad eine dichte und lebendige Atmosphäre mit warmen und erdigen Tönen zu geben, die sich von der kühleren, frostigen Palette von Fractured Peaks abhebt.“

Diablo 4 wird eine gemeinsame offene Welt mit fünf verschiedenen Gebieten zum Erkunden und Plündern bieten. Neben der Beleuchtung und der Ästhetik tragen auch interaktive und zerbrechliche Requisiten dazu bei, die Welt glaubhaft zu machen; denn welcher Abenteurer kann schon durch ein Dorf gehen, ohne zumindest ein paar Töpfe zu zerschlagen?

Mit über 150 zufallsgenerierten Dungeons und einer lebendigen Welt, die es zu erkunden gilt, können wir es kaum erwarten, loszulegen. Leider können wir frühestens im Jahr 2023 damit rechnen, also müssen diese Screenshots bis zum nächsten Update reichen.

Wie findet man einen passenden Raclette Grill?

Dezember 7, 2019

Planen Sie, eine Raclette-Party zu veranstalten? Es gibt ein Küchengerät, das Ihrem Essen eine gesunde Note verleihen kann: den Raclettegrill!

Planen Sie, eine Raclette-Party zu veranstalten? Es gibt ein Küchengerät, das Ihrem Essen eine gesunde Note verleihen kann: den Raclettegrill!

Für Abendessen, Zusammenkünfte und Familienfeiern ist ein Raclettegrill das perfekte Gerät, um Ihren Gästen köstliche Speisen zuzubereiten. Wie beim Fondue ist es die ideale Art zu kochen, wenn Sie Ihre Gäste in den Kochprozess einbeziehen wollen – und das macht es zum ultimativen sozialen Mittelpunkt.

Da sich Raclette-Grillgeräte von herkömmlichen Küchengeräten und sogar von Innengrills selbst unterscheiden, benötigen Sie Hilfe bei der Auswahl des richtigen Geräts.

1. Material

Die Materialkonstruktion für Raclette-Grillgeräte ist das Wichtigste.

Das Material bestimmt die Art des Gerichts, das zubereitet werden kann, und ob Ihre Lebensmittel den Geschmack behalten oder nicht.

Das beste Material für den Raclettegrill ist das Granitsteinzeug, aber es braucht mehr Zeit zum Erhitzen.

Alternativ können Sie auch ein Gerät aus Aluminiumguss kaufen. Dieses Material wird in vielen Grills verwendet.

Grills aus Aluminiumguss, behalten den Geschmack und erwärmen sich in relativ kurzer Zeit.

Sie werden sicher sein, dass die Kochfläche Ihres Grills antihaftbeschichtet ist.

Raclette Grill mit Top Verarbeitungsqualität

Der Steba RC 88 Raclette ist beispielsweise ein großartiges Beispiel für einen Raclette Grill von hervorragender Qualität. Neben der stabilen Bauweise des Grills, gänzt das Gerät ebenso mit einer doppelten Ablagefläche – nämlich einer Grillplatte aus Metall und einer klassischen Steinplatte. Auf dieser Seite gibt es zum Steba RC 88 einen ausführlichen Testbericht und weitere hilfreiche Details.

2. Die Bauart

Im Idealfall sind Raclette-Grillgeräte zweistufig – der obere Teil ist der Grill, und der untere Teil dient zum Schmelzen des Käses. Überprüfen Sie die Konstruktion, stellen Sie sicher, dass sie dauerhaft ist oder nicht.

Als nächstes kommen die Größe, die Abmessungen, die Spannung, die Leistungsoptionen und der Stromverbrauch beim Kochen hinzu. Ein Stromverbrauchsbereich von 900 Watt bis 1200 Watt ist ideal zum Kochen von Fleisch.

Auch die Größe bestimmt, ob der Grill in Ihre Küchenzeile passt oder nicht.

Überprüfen Sie die Griffe, stellen Sie sicher, dass sie kühl konstruiert sind. Andernfalls ist es schwierig, das Gerät zu bedienen.

3. Unterschiedliche Wärmeregelungsoptionen

Dies ist ein weiterer Faktor, der zu berücksichtigen ist, wenn Sie planen, einen leistungsstarken Raclettegrill zu kaufen.

Es ist notwendig, besonders wenn Sie mehrere Gerichte auf einmal kochen, dass jede Mahlzeit unterschiedliche Temperaturanforderungen hat.

Wählen Sie ein Produkt mit verschiedenen Optionen zur Temperatureinstellung.

Ansonsten macht es keinen Sinn, einen Raclettegrill mit hoher Kapazität zu kaufen.

4. Kapazität

Raclette-Grillgeräte haben in der Regel einen Leistungsbereich von 2 bis 8.

Wenn Sie regelmäßig Partys veranstalten, sollten Sie sich für einen Grill mit einer Kapazität von 8 Personen entscheiden, für die Familie kaufen Sie einen Grill mit einer Kapazität von 6 bis 8 Personen.

Raclette-Grills mit einer Kapazität von 2 sind in der Regel Mini-Sets, und Sie sollten sie kaufen, wenn Sie eine niedrige Küchenzeile haben.

5. Zubehör

Passendes Zubehör sind die Dinge, die das Kochen bequem machen.

Raclette-Grillgeräte werden in der Regel mit Raclette-Schalen für die untere Etage geliefert. Sie finden auch einige Raclettepfannen.

Die mit Ihrem Set gelieferte Nummer ist abhängig von der Kapazität des Gerätes. Überprüfen Sie, ob die Pfannen antihaftbeschichtet sind.

Achten Sie auch auf die Spachtel, stellen Sie sicher, dass sie hitzebeständig sind, sonst wird es schwierig, sie zum Rühren zu verwenden.

6. Typ

Raclettegrills können in verschiedene Typen unterteilt werden. Zum Beispiel haben Raclettegrills vom Typ Party eine Kochkapazität von 12 und werden mit einem Fondueset geliefert.

Wir empfehlen die Raclette-Tischgrills, die mit einer Kapazität von 8 Personen ausgestattet sind und über hochwertige Materialien, variable Wärmeregelungsmöglichkeiten und eine antihaftbeschichtete Kochfläche verfügen.

Wenn Sie ein preiswertes Gerät benötigen, können Sie einen Standard-Raclettegrill mittlerer Kapazität mit moderater Ausstattung kaufen.

Gibt es große Qualitätsunterschiede zwischen günstigen und teuren Metalldetektoren?

Dezember 3, 2019

Die Wahl eines Metalldetektors ist nicht einfach. Mit Hunderten von Maschinen auf dem Markt, jede mit unterschiedlichen Eigenschaften und Stärken, kann die Auswahl überwältigend sein.

Die Optionen können auch verwirrender werden, wenn Sie auf YouTube, in Foren und Blogs recherchieren.

Jeder scheint eine andere Meinung darüber zu haben, was „das Beste“ ist. Einige Leute werden nichts anderes als Garrett benutzen, während andere schwören, dass Fisher den größten Knall für Geld liefert. Selbst wenn Sie denken, dass Sie die richtige Wahl getroffen haben, gibt es immer die eine oder andere schlechte Rezension, die Sie in Zweifel zieht.

Also, bevor ich zu meinen Metalldetektoren komme, lassen Sie uns ein paar wichtige Punkte klären.

Erstens können Hobbyisten einer bestimmten Marke gegenüber intensiv loyal sein. Wenn sie den gleichen Detektor seit Jahren verwenden, wissen sie vielleicht nichts über die neuesten Produkte oder Technologien. Aus diesem Grund können auch Empfehlungen von Menschen mit viel Erfahrung keine fundierte Meinung abgeben.

Zweitens gibt es so etwas wie den Metalldetektor für alle Zwecke nicht – trotz allem, was die Leute in den Foren sagen mögen!

Die richtige Wahl für dich hängt davon ab, was du finden möchtest, wo du jagen möchtest, wie hoch deine Erfahrung ist und welches Budget du hast.

Professionelle Metalldetektoren können 10.000 Euro kosten. Diese Modelle bieten zwar eine hervorragende Leistung, das bedeutet aber nicht, dass sie die „beste“ Wahl für alle sind – und Sie können einige ausgezeichnete Modelle für unter €1000 oder sogar darunter erhalten.

Nachdem das aus dem Weg ist, hier ist eine Liste der besten Metalldetektoren nach Kategorien.

Was ist ein Infrarotthermometer?

November 13, 2019

Was genau ist ein Infrarotthermometer und wie funktioniert dieses?

Wo kann ein solches Thermometer eingesetzt werden?

Smoothie Maker Test – Was man wissen muss

November 3, 2019

Obst- und Gemüse-Shakes lassen sich mit dem Smoothie Maker zubereiten. Die Unterschiede zwischen den einzelnen Geräten zeigt der Smoothie Maker Test, den Vergleich.org oder stern.de im Internet darstellt. Profi-Sportler mögen Vitamin-Shakes besonders gerne, immer mehr Hobby Sportler wissen den vitaminreichen Shake aufgrund der kurzen Zubereitungszeit im Smoothie Maker ebenfalls zu schätzen.

Vitamine im Vorbeigehen nimmt jeder gerne mit, der auf die eigene Gesundheit Wert viel legt. 600 ml Fassungsvermögen reichen für drei bis vier Personen aus. Das Wegrutschen des Gerätes beim Zerkleinern der Früchte wird durch Anti-Haft Füße verhindert. Wie auf dieser Website über Smoothie Maker zu lesen ist, lassen sich nährstoffreiche Smoothies im Smoothie Maker auf Knopfdruck mit mindestens zwei Geschwindigkeitsstufen zubereiten, wie der Smoothie Maker Test zeigt. Die Anzahl der Vitamine kann jeder selbst bestimmen, die Zutaten können individuell auf den aktuellen Bedarf des Sportlers abgestimmt werden.

Der to-Go-Trinkdeckel für die Generation der Umweltfreunde

Nach dem Shaken kann der Becher mit dem to-Go-Trinkdeckel fest verschlossen und mitgenommen werden. Coffee-to-go Becher gehören nun der Vergangenheit an, weil sie die Müllberge vergrößern. Im Smoothie to-Go-Becher werden die Vitamine für die kommenden Stunden transportiert. Warme Sommertage verlangen nach einer Kühlung der Shakes, aus diesem Grund haben hochwertige Smoothie Maker Geräte Kühl-Akkus. In der Spülmaschine oder in der Spüle wird das Gerät nach Gebrauch schnell wieder sauber. Zu viel Fett abbauen oder Muskeln aufbauen, mit dem Smoothie Maker ist beides möglich. die Zutaten werden von Edelstahlmessern in kurzer Zeit zerkleinert, wie der Smoothie Maker Test hervorheb.

Eiskalte Shakes herstellen?

Eine eiskalte Note bekommen die Shakes durch die fein zerkleinerten Eiswürfel, die zusammen mit den Früchten ins gerät gegeben werden. Das praktische Gerät zerkleinert auch Nüsse oder Gewürznelken für die besondere Geschmacksnote. 1 Kilogramm oder 1,5 Kilogramm Eigengewicht zeichnet im Smoothie Maker Test die Geräte aus, die mobil leicht von einem Standort zum anderen transportiert werden können. Die glänzende Optik von Edelstahlgeräten kommt besonders gut an. Im Smoothie Maker Test stellt sich heraus, dass das Gerät in der Küche nur wenig Platz wegnimmt. Ungerne Obst essen bei Kindern tritt häufig auf, mit dem Gerät kann das Problem überbrückt werden: Indem die Kids die schmackhaften Mix & Go Produkte aus dem Gerät erhalten.

Mix & Go Shakes können in die Schule oder ins Büro mitgenommen werden und die Pause in Hinsicht auf die Aufnahme der Vitamine bereichern. Frisch gepresste Obst- oder Gemüsesäfte aus dem Smoothie Maker, der auch das Fruchtfleisch verarbeitet, haben einen hohen Nährwert. Marken wie WMF oder AEG landen im Smoothie Maker Test auf den vorderen Plätzen, weil sie besonders vielseitig und leistungsstark sind.

Das portable Trinkgefäß beim Smoothie Maker to go gehört bei den umweltbewussten Kunden im Alltagstest zu den Favoriten, weil nach der Zubereitung der Obst- oder Gemüsesäfte das Trinkgefäß mit dem to-go Deckel fest verschlossen und auf die Reise mitgenommen werden kann.

Reisemundduschen – Wie nützlich sind sie wirklich?

Juni 4, 2019

Mundduschen ziehen immer mehr in deutsche Badezimmer ein. In Zeiten von smarten Zahnbürsten und Apps für Zähneputzen, bieten Mundduschen eine schöne Ergänzung zur täglichen Zahnpflege. Mundduschen selbst gibt es bereits seit über 50 Jahren, doch sogenannte Reisemundduschen sind relativ neu und es gibt auch nicht besonders viele verschiedene Modelle auf dem Markt. Was taugen die wenigen verfügbaren Geräte?

Panasonic siegt in fast allen unabhängigen Tests

Panasonic hat mit seiner EW-DJ10 Reisemunddusche einen absoluten Kassenschlager auf den Markt gebracht. Kaum ein Gerät aus der Nische der Reisemundduschen ist so beliebt, wie dieses.

Grund ist die doch recht robuste Verarbeitung, trotz Plastik – verbunden mit einem dennoch verhältnismäßig niedrigen Gewicht. So lässt sich die EW-DJ10 mühelos in jeder Tasche mitnehmen, egal ob auf einen Kurztrip oder einen Flug in die Südsee.

Geniale Mechanik zum Platzsparen

Panasonic hat sich bei der Reisemunddusche etwas ganz tolles einfallen lassen: Die Munddusche ist wie ein Teleskop zusammenschiebbar. Hierbei rutscht der Korpus in den darunterliegenden Tank, wodurch in etwa 40% an Platz eingespart wird.

Und wie gut funktioniert die Reisemunddusche?

Munddusche-tests.net hat die das Modell von Panasonic ausführlich gestestet und einen Testbericht dazu veröffentlicht. Man findet auf dem Portal jedoch auch einen Artikel, der sich allgemein mit Reisemundduschen befasst. Hier kann es nicht schaden, weitere Informationen zu ergattern.

Die Reisemunddusche von Panasonic funktioniert jedoch hevorragend. Was natürlich fehlt, sind besondere Funktionen, wie etwa Massage-Modi o.ä., die man bei vielen „normalen“ Mundduschen findet. Doch es ist selbstredend, dass derlei Technik keinen Platz in einem solchen Gerät hätte und Platzersparnis hierbei definitiv vor Funktionsumfang geht.

Fazit – Alternative Geräte?

Es gibt bei Reisemundduschen momentan noch keine allzu große Auswahl. Wirkliche Alternativen zur Panasonic sind uns nicht bekannt. Was es noch gibt, sind rein mechanische Mundduschen, die also ohne Akku, Pumpe, etc. auskommen. Selbstverständlich sind diese dann auch entsprechend leicht und platzsparend. Bessere Ergebnisse erzielt man jedoch in der Regel laut Tests mit elektrischen, einstellbaren Mundduschen.

Hier noch ein Werbevideo von Panasonic über Ihre, da sind wir uns einig, beste Reisemunddusche, die es zur Zeit gibt!

IT-Sicherheit durch Antivirensoftware

Mai 15, 2019

Ist ein Antivirenprogramm sinnvoll oder nicht? Diese Frage stellen sich viele und wird teils kontrovers diskutiert. Im folgenden wollen wir ein wenig auf die Fragestellung eingehen und gegebenenfalls ein paar Empfehlungen aussprechen.

Zunächst einmal wollen wir kurz klären, was ein Antivirenprogramm überhaupt ist. Einfach gesagt ist das eine Anwendung auf Ihrem Rechner, welche Schadsoftware auf Ihrem System erkennen und bestenfalls entfernen soll und Sie vor Maleware gefährdeten Seiten im Netz warnt.

Was ist Maleware eigentlich?

Schadsoftware oder auch Maleware sind Programme die, meist im Verdeckten, vertrauliche Informationen (z.B: Passwörter oder Zahlungsdaten) von Ihrem Computer abgreifen oder solche Informationen gezielt verändern. Es gibt verschiedenste Arten solcher Maleware, die teils mit dem zutun des Nutzers, teils aber auch komplett selbstständig Daten abgreifen.

Im folgenden listen wir Ihnen kurz die 5 gängigsten Schadsoftware-Arten auf und erklären kurz, was dahinter steckt.

- Virus: Der Computervirus wird fälschlicher Weise oft als Oberbegriff für sämtliche Maleware verwendet. Das ist allerdings nicht ganz richtig. Ein Virus verändert harmlose Dateien so, dass Sie beinm Ausführen von dem Programmcode des Virus befallen werden können. Es ist immer das zutun eines Nutzers nötig, um die Schadsoftware zu aktivieren. Wenn er jedoch einmal in Gang gebracht wurde befällt ein Virus auch andere Programme, was der Grund dafür ist, das er so gefährlich ist.

- Wurm: Im Gegensatz zum Virus, ist bei einem Wurm keine „Hilfe“ durch einen Nutzer nötig um aktiviert zu werden. Ein Wurm ist selbst-replizierend und und nutzt Sicherheitslücken wie Wechseldatenträger aus um sich in einem Netzwerk zu verbreiten. Die „beliebteste“ Verbreitungsart des Wurmes ist jedoch per E-Mail-Anhang. Besten Falls vermüllen Würmer das infizierte Gerät nur mit unnötigen Daten, ohne ernsthaften Schaden zu verursachen.

- Spyware: spioniert Nutzeraktivitäten auf einem PC aus, ohne das dies bemerkt wird. Solche Spionagesoftware installiert sich teilweise selbst oder erschleicht sich unter Vorgabe falscher Tatsachen eine Installation durch den Anwender. Das Ziel solcher Spyware sind unter anderem Passwörter und sensible Daten. Aber auch die Erforschung des Nutzerverhaltens und daraus resultierende zielgerechte Werbeschaltung sind ein Zweck solcher Anwendungen.

- Trojaner: sind Schadsoftware verpackt als harmlose Programme – ganz nach dem Vorbild des Hölzernen Pferdes, in dem sich Soldaten verstecken. Ein Trojaner kann viele Gesichter haben, es kann sowohl ein Virus, Wurm oder aber auch eine Spyware dahinter stehen. Kriminelle versuchen die Schadsoftware getarnt auf die PCs ihrer Opfer zu schleußen, mit dem Ziel Passwörter, Pin-Nummern und der gleichen abgreifen zu können. Es gibt verschiedene Arten von Trojanern, beispielsweise Verschlüsselungstrojaner, welche auf Daten zu greifen und diese codieren. Oder aber auch so genannte „Lock-Screen“-Trojaner – diese blockieren die Eingabemöglichkeiten zum Teil, manchmal sogar auch Vollständig. Ziel ist es dabei ein Lösegeld für die Wiederfreischaltung zu erpressen. Des Weitern gibt es noch so genannte Backdoor-Trojaner, welche es einem Angreifer ermöglichen, aus der Ferne auf den Computer zu zugreifen.

- Keylogger: können sowohl als Schadsoftware als auch in Form von Hardware (z.B.: USB-Stick) heimlich auf/an einem Rechner platziert werden. Der Keylogger liest dann die Tastatureingaben aus um an sensible Daten zu gelangen. So können zum Beispiel Passwörter und Kreditkartendaten bei der Eingabe abgegriffen werden.

Wie funktionieren Antivirenprogramme?

Um nun auf die Fragestellung „Ist ein Antivirenprogramm sinnvoll?“ zurück zukommen, muss man zu nächst sowohl mit ja als auch nein antworten. Um die Sache nun ein wenig auf zu klären, müssen wir uns anschauen, wie ein solches Programm tatsächlich arbeitet. Die Funktionsweise ist bei fast allen Produkten in etwa die selbe und basiert auf zwei verschiedenen Ansätzen.

1.) Signaturbasierte Erkennung:

Dies ist die klassische Art der Virenerkennung, die seit mehr als 20 Jahren eingesetzt wird. Fast alle Antivirenprogramme beherrschen diese Art der Erkennung. Der Schädling wird hier erst dann erkannt, wenn er eine Signatur von dem Hersteller der Antivirussoftware erhalten hat. Der Nachteil ist klar: Der Scanner erkennt nur das, was der Hersteller bereits analysiert hat. Heut zu Tage verbreitet sich Malware jedoch innerhalb weniger Minuten rasant auf der ganzen Welt. Daraus entsteht das typische Hase und Igel-Problem für Antivirenanbieter. Der Virus oder Wurm erreicht den Benutzer in der Regel vor der Signaturaktualisierung – also erst wenn es eigentlich schon zu spät ist. Vor zwanzig Jahren, als sich Viren noch sehr langsam durch den Austausch von Disketten oder anderen Datenträgern verbreitet haben, war das kein großes Problem. Im Internetzeitalter sind die Möglichkeiten von Antivirenschutzprogrammen jedoch leider sehr begrenzt. Der Vorteil dieser Methode besteht darin, dass Fehlalarme (Fälle, in denen harmlose Software fälschlicherweise als bösartige Software erkannt wird) äußerst selten sind.

2.) heuristisches Verfahren:

Dieses System nutzt die Möglichkeit, nach allgemeinen Malware-Eigenschaften zu suchen, um unbekannte Viren entsprechend ihrer typischen Eigenschaften zu erkennen. Dieser Ansatz ist viel aktueller als die signaturbasierte Erkennung und gewinnt an immer mehr Bedeutung, da sich neue Viren und Virusvarianten immer schneller auf den Markt drängen. Der Hauptnachteil dieses Verfahrens ist die geringe Erfolgsquote, die deutlich unter 50% liegt. Darüber hinaus sind Fehlalarme häufig. Der Vorteil ist, dass zumindest ein kleiner Teil der neuen Malware identifiziert werden kann. Das hilft allerdings nicht unbedingt viel. Der Grund dafür ist klar: Wer neue Malware auf den Markt bringen will, hat wahrscheinlich die Möglichkeit, sein „Produkt“ mit einer großen Anzahl von Scannern zu testen und zu optimieren, bis zumindest die Marktführer nicht mehr darauf anspringen. Die geringe Erfolgsrate der heuristischen Methode zeigt, dass dies wohl auch immer häufiger der Fall ist.

Wie Sie sehen sind beide Verfahren nicht makellos. Bei Variante eins gibt es Probleme mit der Aktualität des Virenrasters. Bei der zweiten Variante ist die Erfolgsquote niedrig und die Fehlalarmquote dagegen eher hoch.

Viele Antivirenprogramme weben damit 99.9% aller Viren zu erkennen. Von solch einem Versprechen sollten Sie sich, nachdem was wir gerade gelernt haben aber nicht ködern lassen. Zumal es über 60.000 bekannte Viren für Windows-Systeme gibt. Viele davon sind allerdings bereits extrem veraltet und in der Realität nicht mehr anzutreffen. Wenn ein Hersteller von Antivirensoftware also verspricht 99,9% dieser teils veralteten und dadurch unrelevanten Viren zu erkennen, klingt das zwar in ersten Moment gut, wenn man allerdings darüber nachdenkt ist das ein ziemlich gehaltloses Versprechen.

Das Ziel soll aber nicht sein hier eine Anti – Antivirenkampagne zu starten. Antivirenprogramme sind nicht grundsätzlich schelcht. Man muss sich lediglich dessen bewusst sein, dass eine solches Programm nicht die einzige Sicherheitsvorkehrung sein sollte, da es nicht das Maß an Sicherheit gibt, wie oft gesagt wird. Nichts desto trotz können Antivirenprogramme Ihren Teil zur IT-Sicherheit beitragen- auch wenn Sie nicht alles erkennen und aufspüren können. Wir zeigen Ihnen die besten kostenlosen Antivirenprogramme mit denen Sie ihr System schützen können.

Was kann man neben Antivirussoftware tun um sich zu schützen?

Da wir nun festgestellt haben, dass Antivirenprogramme keinen Rundumschutz bieten, bleibt noch die Frage zu klären, was man tun kann um sich abseits von einem Antivirussystem zu schützen. Es gibt eine Handvoll Dinge die Sie tun können um sich vor Maleware-Angriffen zu schützen.

- Updates durchführen – halten Sie Ihr Betriebssystem aktuell und führen Sie Sicherheitsupdates durch, so hat es Schadsoftware schwerer auf Ihre Daten zu zugreifen

- trauen Sie keiner fremden und nicht-lizensierten Software

- lassen Sie Unbefugte nicht (ohne Aufsicht) an Ihren Rechner

- geben Sie niemals Anmeldedaten weiter

- speichern Sie niemals Passwörter, PINS, Kreditkarteninformationen auf Ihrer Festplatte

- öffnen Sie keine E-Mail-Anhänge von Quellen die Sie nicht kennen oder die unseriös wirken

- seien Sie vorsichtig beim Download von Websites hinter denen kein lizensierter Publisher steht

- Verschlüsseln Sie ihre E-Mail Kommunikation

- erstellen Sie regelmäßige Backups

- nutzen Sie eine Firewall

Fazit

Antivirenprogramme können ein gewisses Maß an Schutz für Ihr System bieten, jedoch sollte man sich nicht ausschließlich darauf verlassen, da die Erkennungsquote weit unter 100% liegt. Stattdessen sollten Sie zusätzliche Sicherheitsmaßnahemn begreifen. Ein gutes Geflecht aus mehreren SIcherheitsoptionen und dazu ein umsichtiger Umgang im Internet bilden eine gute Sicherheitsgrundlage.

Fensterschutz und Sicherheitsglas

April 30, 2019

In den meisten Fällen benutzen Diebe und Angreifer Türen oder Fenster, um einen geschützten Bereich zu betreten. Türen und Fenster müssen daher gut vor Diebstahl und versuchtem Einbruch geschützt sein.

Das Wichtigste ist, dass Fenster – die oft aus zerbrechlichem Glas gefertigt sind – beliebte Zugangstüren für Gewalttäter in einem Gebäude sind. Sie haben keine so komplexe Schließanlage wie Türen und man kann auch sehr gut durch die Fenster hineinschauen.

Arten von Sicherheitsglas

-Einscheiben-Sicherheitsglas (ESG)

Einscheiben-Sicherheitsglas besteht aus einer einzigen Schicht aus etwas dickerem Glas. Es ist jedoch während der Produktion bestimmten thermischen oder chemischen Einflüssen ausgesetzt. Dies führt zu einer Grundlast auf das Glas und erhöht seine Festigkeit und Belastbarkeit.

-Verbundsicherheitsglas (SGV)

Verbundsicherheitsglas besteht aus zwei separaten Glasscheiben, zwischen die eine Folie geklebt wird. Diese drei Schichten sind eng miteinander verbunden. Das entstehende Glas wird als Verbundsicherheitsglas bezeichnet. Dieses Verbundsicherheitsglas ist sehr widerstandsfähig gegen Eindringen und Eindringen.

Andere Spezifikationen

Neben der grundsätzlichen Unterscheidung zwischen ESG und VSG werden Fenster aufgrund ihrer Konstruktion und Haltbarkeit in die folgenden Klassen eingeteilt:

Einbruchhemmende Fenster (DIN EN 1627)

Durchschusshemmende Fenster (DIN EN 1063)

Explosionsgeschützte Fenster (DIN EN 13541)

Brennerrahmen (DIN 4102)

Zusätzliche technische Schutzmaßnahmen für Fenster

-Fenstergitter

Viele Privatgebäude haben Fensterrahmen. Sie bestehen aus einem stabilen Material und werden von Hand montiert, was einen guten Schutz vor Eindringversuchen bietet. Sie sollten sich jedoch bewusst sein, dass das Fenster nicht mehr von innen bewegt werden kann. So ist es beispielsweise im Brandfall nicht möglich, durch das Fenster zu entkommen. Ebenso können die Fenster schlechter mit einem Fenstersauger gereinigt werden da man nicht mehr gut zwischen die Stäbe kommt.

-Bügel-Schloss

Dieses Schloss wird sowohl am Fenster als auch am Fensterrahmen befestigt. Wenn Sie das Fenster öffnen wollen, ist dies nicht oder nur bis zu einem bestimmten Winkel möglich. Will ein Übeltäter das Fenster öffnen, muss er zuerst das Schloss zerstören, das aufgrund seiner Konstruktion äußerst stabil ist.

-Abschließbarer Fenstergriff

Die abschließbaren Fenstergriffe können nicht gedreht werden. Daher können Sie nicht von einem benachbarten offenen Fenster aus auf ein anderes Fenster zugreifen und den Hebel eines anderen Fensters drehen, um das Fenster zu öffnen. Im Gegensatz zu dem, was viele Leute denken, gibt es jedoch kein Schloss – wie z.B. ein Türschloss -, das sich zum Rahmen hin dreht.

-Jalousien

Fensterläden sind eine zusätzliche Schicht, die ein potenzieller Täter zuerst durchdringen muss, bevor er das Fenster oder die Tür selbst erreicht. Die Jalousien müssen aber auch so befestigt werden, dass sie nicht nach oben geschoben oder mit leichter Krafteinwirkung geöffnet werden können.

7 Schritte zu einem starken Passwort

April 30, 2019

Sie wollen sichere Passwörter erstellen? Die folgenden 7 Tipps helfen Ihnen dabei! Wenn Sie die folgenden Schritte beachten, können Sie das Risiko eines Hackerangriffes auf Ihr System und ihre Zugangsdaten auf ein Minimum reduzieren.

1. Je mehr Zeichen, desto besser!

Der Richtwert ist: das Passwort muss mindestens acht Zeichen lang sein. Aber es ist besser, wenn es noch länger ist! Der Grund dafür ist, dass es verschiedene Möglichkeiten gibt, Passwörter zu dekodieren. Eine relativ einfache Methode ist die systematische Kontrolle von Buchstaben- und Zahlenkombinationen, der sogenannte Brute-Force-Angriff. Eine spezielle Software ist in der Lage, mehr als zwei Milliarden verschiedene Schlüssel pro Sekunde zu erzeugen. Wenn Sie beispielsweise Ihren PC mit einem siebenstelligen Passwort gesichert haben – das ausschließlich aus Kleinbuchstaben besteht -, gibt es insgesamt acht Milliarden Schlüssel. Das Programm entschlüsselt diese in nur vier Sekunden. Ist das Passwort nur ein Kleinbuchstabe länger, wird die Testzeit der Kombinationen bereits mit 26 multipliziert. Nun stellen Sie sich vor was passiert, wenn Sonderzeichen und Zahlen verwendet werden. Aus mathematischer Sicht bestimmt die Länge des Passworts die Sicherheit der dahinter verborgenen Daten. Kurz gesagt, je mehr Zeichen ein Passwort enthält, desto länger dauert ein potenzieller Brute-Force-Angriff.

2. Verwenden Sie Klein- und Großbuchstaben, Sonderzeichen und Zahlen!

Das Argument für diese Bedingung ist sehr logisch. Denn: Nicht nur die Länge bestimmt die Dauer eines Brute-Force-Angriffs, sondern auch die Kombinationsmöglichkeiten. Für ein achtstelliges Passwort, bestehend aus Groß- und Kleinbuchstaben und Zahlen, benötigt unser Beispiel-PC etwa einen ganzen Tag, um alle Kombinationen zu testen. Die Verwendung von Sonderzeichen erhöht die Komplexität und damit die Dauer des Suchprozesses.

3. Verwenden Sie keine bekannten Namen oder Daten!

Wenn Sie sichere Passwörter erstellen möchten, sind die Namen Ihrer Familienmitglieder, Haustiere, besten Freunde, Lieblingsstars oder deren Geburtstage absolut tabu!

Jetzt, da wir gelernt haben, dass Passwörter so lang und komplex wie möglich sein sollten, denken Sie, dass „Moritz2004? ein gutes Passwort ist? Schließlichsind alle bisherigen Vorgaben enthalten Groß- und Kleibbuchstaben, Zahlen und sogar ein Sonderzeichen sind enthalten. Zudem haben wir 11 Zeichen!Das ist richtig, und nur ein Brute-Force-Angriff alleine würde mehr als 12 Jahre dauern. Aber wie lange würde es dauern, bis ein Kollege oder Bekannter benötigen, dass Passwort herauszufinden? Ihr Hund könnte Moritz heisen und Sie haben vielleicht am 20.04. Geburtstag? Sie verstehen, worauf ich hinaus möchte. Für ihr soziales Umfeld wäre es nicht allzu schwierig dieses Passwort herauszufinden. Also vermeiden Sie möglichst Daten, welche sich auf Sie oder Ihr Umfeld beziehen!

4. Das Passwort sollte nicht in einem Wörterbuch vorkommen!

Eine weitere Methode, um ein Passwort zu entschlüsseln, wird als Dictionary-Angriff bezeichnet. Dieses Verfahren wird verwendet, wenn der Angreifer davon ausgeht, dass das Passwort eine sinnvolle Kombination von Zeichen ist.

Wenn sich Ihr Passwort in einem Wörterbuch befindet, sollten Sie es so schnell wie möglich ändern. Denn: Das Risiko eines erfolgreichen Angriffs – und die negativen Folgen für Sie persönlich – steigen erheblich.

5. Das Passwort sollte nicht aus üblichen Wiederholungen oder Tastaturdiagrammen bestehen!

Einige Beispiele sind die Kombinationen wie die Kombinationen asdfgh oder 1234abcd. Außerdem ist es nicht empfehlenswert, einzelne Zahlen am Ende des Passworts hinzuzufügen oder eines der üblichen Sonderzeichen $ ! am Anfang oder Ende eines sonst einfachen Passworts zu verwenden. Ganz einfach, weil dieses Verhalten vorhersehbar ist und von den Angreifern bereits berücksichtigt wird.

6. Verwenden Sie für jedes Benutzerkonto ein eigenes sicheres Passwort!

Denn die oben genannten Angriffsmethoden funktionieren nur, wenn z.B. keine Kontoblockierung implementiert ist. Dies liegt daran, dass Konten in der Regel nach mehreren fehlgeschlagenen Versuchen gesperrt werden.

Außerdem sind solche Angriffe oft ziemlich „laut“. Mit anderen Worten: Die Hacker hinterlassen Spuren in Server-Protokolldateien. Wenn Sie das gleiche Passwort aber für fünf verschiedene Konten verwenden und nur eine davon keine Kontosperre hat und ein Angriff unbemerkt bleibt, was passiert dann? In diesem Fall können die Benutzerkonten von allen fünf Diensten gefährdet werden.

7. Benutzen Sie einen Passwort-Manager!

Tatsächlich ist es für die meisten Menschen fast unmöglich, allen der oben genannten Punkte zu folgen und sich mehrere dieser komplexen Passwörter zu merken. Dies führt dazu, dass die oben genannten Regeln nicht eingehalten werden oder Passwörter ungesichert geschrieben werden.

Daher sollten Sie einen Passwortmanager verwenden, um Ihre Passwörter so komplex wie möglich zu verwalten. Damit leisten Sie einen entscheidenden Beitrag zum Vertrauen Ihrer Kunden und Dienstleister in Ihre internen Prozesse.

Fazit

Indem Sie diese 7 Regeln für ein starkes Passwort dauerhaft befolgen, reduzieren Sie das Risiko eines externen Angriffs auf Ihr Netzwerks. Darüber hinaus müssen Sie sich kaum Sorgen um die persönliche Haftung für die Sicherheit Ihres Computers machen, da Sie auf einen Hackerangriff mit einem starken Passwort gut vorbereitet sind.

10 Tips zum Thema IT-Sicherheit

April 30, 2019

Sicherheit ist nicht nur ein Thema für Ihr zu Hause. Auch Online und in Computer-Netzwerken sollte Sicherheit groß geschrieben werden. Vor allem dann, wenn es um vertrauliche Daten, wie zum Beispiel private Nachrichtenverläufe oder Zahlungsdaten geht.

In Zeiten von NSA-Skandalen, Terroranschlägen und Horrornachrichten über die Cyberumgebung im Allgemeinen, z.B. im Zusammenhang mit Hackerangriffen, werden oft sehr komplexe Cybersicherheitsfragen behandelt. Dieser Artikel enthält 10 praktische Tipps zur Verbesserung der IT-Sicherheit für Unternehmen und die Privatwirtschaft.

1.) Sensibilität („Bewusstsein“)

Der erste Platz für IT-Sicherheit und wahrscheinlich das wichtigste Element dieser Liste ist die Sensibilität oder das neue deutsche „Bewusstsein“ im Management von IT-Systemen. Der Benutzer muss gut geschult sein und verstehen, wo sich die Gefahren befinden und wie sie vermieden oder beseitigt werden können. Jeder sollte sich daher bewusst sein, dass zweifelhafte Anlagen unbekannter und zweifelhafter Herkunft nicht fahrlässig geöffnet werden dürfen. Vor allem, wenn es sich um komprimierte Dateien handelt, die an eine E-Mail angehängt sind.,

2.) Passwort und Co.

Ein sicheres Passwort ist nicht nur lang, sondern enthält z.B. auch Sonderzeichen und ist entsprechend den Schutzbedürfnissen ausreichend komplex. Vor allem ist es sicher, wenn es nicht nur passwortbasiert ist, sondern auch eine weitere Sicherheitskomponente, wie z.B. die Zwei-Faktor-Authentifizierung, hinzufügt.

3.) Cloud, aber sicher

Die Nutzung einer Cloud, um Ihre Daten aktuell und überall verfügbar zu halten, ist ein interessantes und hochaktuelles Thema. Wenn ich meine verschlüsselten Daten dort speichere und es ist auch meine Cloud, kann es auch gut sein. Wenn ich jedoch mit Dropbox und Business Geld spare, sollte ich mir immer bewusst sein, dass es zu unerwünschten Zugriffen für Dritte kommen kann, z.B. nach einem Hackerangriff oder anderen Interessenten mit interessanten Zugangsmöglichkeiten zu IT-Lösungen im Ausland.

4.) Antivirenschutz

Der ständig aktualisierte Antivirenschutz unterstützt den ersten Vorschlag, ersetzt ihn aber nicht. Viren verstecken sich gerne im temporären Speicher der Java-Anwendung oder sogar im Cache des Browsers. Die Entleerung kann bereits helfen, aber zumindest eine regelmäßige Analyse des Gesamtsystems.

5.) IT-Compliance

IT-Compliance bedeutet die Einhaltung der gesetzlichen Anforderungen. Dazu gehört z.B. die Archivierung von Geschäftsbriefen. Dies kann auch für eine natürliche Person gelten, z.B. wenn Dokumente von steuerlichem und steuerlichem Interesse gescannt werden. Dadurch soll sichergestellt werden, dass die gleichen Dokumente Jahre später gelesen und abgerufen werden können.

6.) Sicherung der Daten

Festplatten, USB-Sticks und andere Hardware können jederzeit defekt sein. Im besten Fall werden die wichtigsten Daten gefunden. Im schlimmsten Fall werden die Daten unwiederbringlich zerstört, auch zum falschen Zeitpunkt. Daher müssen die Daten regelmäßig gesichert und an einem sicheren und anderen Ort aufbewahrt werden.

7.) Aktualität

Betriebssysteme, Software und natürlich der Antivirenschutz müssen immer auf dem neuesten Stand sein, um das Risiko von Angriffen zu minimieren.

8.) Verschlüsselung

Wenn es eine Sache gibt, die die NSA stört, ist es die Verschlüsselung. Dies kann die Transportverschlüsselung (z.B. Https, VPN-Übertragungen) oder die Inhaltsverschlüsselung (Containerlösung oder Systemfestplattenverschlüsselung, z.B. VeraCrypt) sein.

9.) soziale Netzwerke

Das Gerücht hätte sich verbreiten sollen, dass die Entfernung von in sozialen Netzwerken veröffentlichten Inhalten eher ein frommer Wunsch ist. Die Sichtbarkeit des Inhalts kann eingeschränkt bleiben. Die Daten selbst bleiben dem Lieferanten jedoch regelmäßig zur Verfügung. Also schau, wer veröffentlicht.

10.) Versand per E-Mail

Der Versand unverschlüsselter E-Mails ist wie der Versand einer Postkarte. Wenn Sie sich dessen bewusst sind und den Inhalt mit den Urlaubswünschen vergleichen können, spricht nichts dagegen, ihn deutlich einzusenden. Ist dies nicht der Fall, müssen andere Lösungen gefunden werden, wie z.B. eine Neucodierung. Darüber hinaus sollte der Auswahl des Empfängers nicht blind die Liste der Vorschläge im E-Mail-Programm folgen und eine unbekannte Anzahl von Empfängern nicht in das Feld „A“ eingetragen werden.

Über verschiedene Schließsysteme

April 30, 2019

Es gibt eine Vielzahl an verschiedenen Schlössern und Schließsystemen. Grundsätzlich gibt es 3 große Überarten: Mechanische, Elektronische und Mechatronische. Im folgenden stellen wir Ihnen die drei Schließssystemarten kurz vor.

Sind Sie auf der Suche nach einem geeigneten Schließsystem? Alles rund ums Thema „Schließanlagen“ finden Sie unter die sichersten Schließsysteme.

Mechanische Schließsysteme

Ein mechanisches Schließsystem ist ein aus mehreren Schließzylindern bestehendes Schließsystem, so dass die einzelnen Schließzylinder funktionell miteinander verbunden sind.

Man unterscheidet zwischen konventionellen Systemen (dental keys) und reversiblen Schlüsselsystemen (hole keys).

Mechanische Schließsysteme werden in Wohngebäuden, kleinen und mittleren Unternehmen und öffentlichen Einrichtungen eingesetzt.

Mechanische Schließsysteme eignen sich für Gebäude und Anlagen, bei denen die Anzahl der Schlüsselträger begrenzt ist und es werden keine wesentlichen Änderungen in der Struktur der Schließungsrechte erwartet.

Elektronische Schließsysteme

Der Einsatz von elektronischen Komponenten an allen Türen ermöglicht eine unbegrenzte Flexibilität.

Das bedeutet, dass alle Türen mit einem kompletten Zutrittskontrollsystem ausgestattet sind, das kontrolliert, wer wer wann wo Zutritt hat.

Vollelektronische Systeme werden in großen Unternehmen, Industrieparks, Universitäten und renommierten Hotels eingesetzt.

Absolute Sicherheit bei Schlüsselverlust, große Flexibilität bei der Änderung der Schließrechte, und die Dokumentation des Zugangs zu allen Türen rechtfertigt die zunächst höheren Investitionskosten.

Die Vielfalt der elektronischen Komponenten, die online oder offline eingesetzt werden können, um gut zu planen und das Beste aus den Gewinnen zu machen,

Trotz der Flexibilität der Zukunft sind individuelle Beratung und präzise Planung unerlässlich.

Mit der Entscheidung für sichere, hochwertige und patentierte Schließsysteme investieren Sie langfristig in eine sichere und absolut flexible Schließanlage,

die sich durch unbegrenzte Erweiterungsmöglichkeiten und eine lange Lebensdauer auszeichnet.

Mechatronische Schließsysteme

Ein mechatronisches Schließsystem ist ein aus mehreren Schließzylindern bestehendes Schließsystem, bei dem die einzelnen Schließzylinder funktional miteinander verbunden sind.

Diese Schlösser bieten maximale Sicherheit und Flexibilität durch die Schlüssel mit elektronischen Transpondern.

Die Kombination aus bewährten Gleitringdichtungszylindern und der Flexibilität elektronischer Komponenten in einem System ermöglicht es, die ungewöhnlichsten Kundennforderungen zu erfüllen.

Mechatronische Schliesssysteme werden vor allem in mittleren und großen Unternehmen sowie in öffentlichen Einrichtungen eingesetzt.

Mehr Sicherheit bei Schlüsselverlust, Flexibilität bei der Änderung der Schließrechte und Dokumentation des Zugangs zu den betreffenden Türen rechtfertigen oft die zunächst höheren Investitionskosten.

Um die vielen Vorteile dieser hochwertigen und oft komplexen Schließsysteme voll ausschöpfen zu können, ist eine individuelle Beratung erforderlich.

Nur so können Sie Ihre zukünftige Schließanlage nach Ihren Bedürfnissen planen.

Mit der Entscheidung für hochwertige, patentierte Schließsysteme investieren Sie in ein sicheres und flexibles Schließsystem mit vielen Erweiterungsmöglichkeiten und einer langfristig langen Lebensdauer.

Home-Security

April 30, 2019

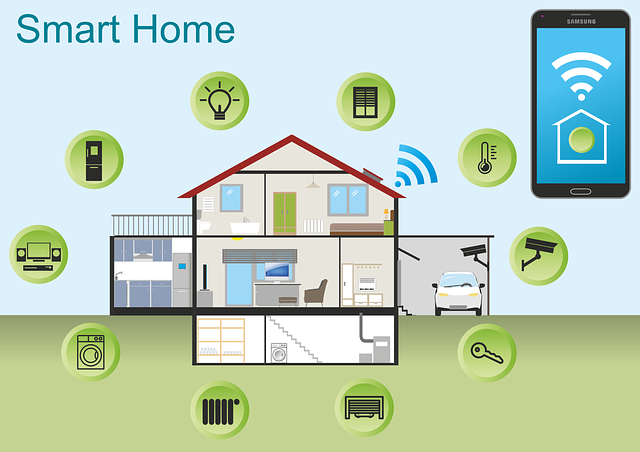

Einer der Hauptgründe für den Aufbau von Heimnetzwerken ist der Schutz des Hauses vor Diebstahl und Naturkatastrophen. Wir zeigen Ihnen, was Smart Security ist und geben Ihnen einen Überblick darüber, was die führenden Hersteller zu bieten haben.

Die Zahl der Einbrüche in Deutschland ist rückläufig, aber im Durchschnitt werden mehr als 300 Delikte pro Tag registriert. Dank intelligenter Haustechnik brauchen Sie keine sehr professionelle und sündhaft teuren Alarmanlage mehr, um sich und ihr Heim zu schützen. Netzwerksicherheitslösungen sind relativ kostengünstig und können von erfahrenen Amateuren installiert werden. Und gerade im Bereich des Diebstahlschutzes bewähren sich intelligente Haushaltsprodukte: Sensoren erkennen Gefahren frühzeitig, Sirenen und Warnleuchten halten Kriminelle ab.

Gleichzeitig ermöglicht Ihnen die Smartphone-Anwendung die Überwachung des Geschehens zu Hause, auch wenn Sie unterwegs sind. Intelligente Stecker und Lampen simulieren auch die Anwesenheit der Bewohner während der Ferien und halten Diebe von Anfang an fern. Das bedeutet nicht, dass das Haus des Besitzers ein Fort Knox ist, aber das Risiko ist stark reduziert. Wenn Sie noch kein Smart Home System im Einsatz haben, ist es am besten, eines der vielen Komplettpakete zu verwenden.

Mehr als nur ein Einbruchalarm

Da die Inhalte intelligenter Sicherheitslösungen sehr unterschiedlich sind, sollte der Preis der Verpackung nicht das entscheidende Kaufkriterium sein. Je attraktiver die Gesamtkosten, einschließlich aller notwendigen Komponenten und der daraus resultierenden Kosten, sind. Weitere wichtige Themen: Entscheiden Sie sich für ein geschlossenes System eines Herstellers oder eine offene Plattform, die auch Geräte anderer Anbieter unterstützt? Was passiert, wenn der Strom oder das Internet nicht funktioniert? Darüber hinaus können die meisten Systeme auch aus der Ferne genutzt werden, so dass Alexa einen Vorteil gegenüber dem Google Assistent hat.

Aber nicht nur Diebe sind ein Sicherheitsrisiko, sondern auch andere unangenehme Dinge können schwere Schäden verursachen. Rauchmelder gehören noch zur Grundausstattung – die Frage ist, ob sie vernetzt werden sollen. Ein großer Vorteil: Intelligente Rauchmelder erregen nicht nur im Brandfall akustisch Aufmerksamkeit, sondern senden auch Nachrichten an Ihr Smartphone, damit es sofort reagieren kann.

Dies gilt auch für Wassermelder, die in verschiedene Smart Home Umgebungen integriert werden können. Last but not least werfen wir auch einen Blick auf Smart Locks – intelligente Türschlösser. Während in diesem Fall der Komfort im Vordergrund steht, geht es auch darum, ob es möglich ist, die Haustür aus der Ferne zu öffnen und zu schließen und ob es möglich ist zu wissen, wer wann das Haus betreten hat.

Im Folgenden stellen wir Ihnen einige führende Smart Home Security Systeme vor. Weiter Komponenten rund um das Theme Home Security finden Sie unter die besten Alarmanlagen.

Egardia

Egardia hat ein interessantes Paket geschnürt, das zunächst bis Ende August erhältlich war, aber vor Weihnachten reaktiviert wird: Es kombiniert ein Einstiegsmodell einer intelligenten Alarmanlage mit einem Öffnungsmelder, einer Fernbedienung, einer Steuereinheit und zwei Bewegungsmeldern mit einem Philips Hue-Start-Kit.

Es besteht aus einer zentralen Brücke und zwei farbigen Umgebungslichtern, die im Alarmfall rot blinken. Sie können auch dazu verwendet werden, die Anwesenheit von Menschen zu simulieren und den Eindruck zu erwecken, dass das Haus auch während der Ferien bewohnt ist. Eine Überwachungskamera ist nicht im Lieferumfang enthalten, kann aber zusammen mit anderen Sensoren erworben werden. Bis zu 160 Komponenten können an das System angeschlossen werden.

Die Installation, Montage und der Anschluss aller Einzelkomponenten kann einige Zeit in Anspruch nehmen, ist aber in der Regel nicht schwierig. Selbst der Betrieb der Alarmanlage ist keine Hexerei. Mit dem kostenlosen Basisdienst erhalten Sie im Alarmfall eine Push-Meldung. Ein umfassender Sicherheitsdienst, der bis zu sechs Personen kontaktiert, kostet 8,95 Euro pro Monat.

Abus

Mit seiner Marke Smartvest ist der renommierte deutsche Sicherheitsspezialist Abus auch im Bereich Smart Home präsent. Das Einstiegspaket beinhaltet eine Funkalarmanlage mit Fernbedienung sowie einen Bewegungsmelder und einen Öffnungsmelder. Andere Geräte sind zu moderaten Preisen erhältlich.

An die Grundausstattung können bis zu 32 Funkkomponenten und vier IP-Kameras angeschlossen werden. Das System beinhaltet neben einem integrierten Hygrometer zur Anzeige von Umgebungstemperatur und Luftfeuchtigkeit auch eine Ersatzbatterie, damit die Alarmanlage bei einem Stromausfall weiter betrieben werden kann.

Bosch Smart Home

Das Bosch-Paket umfasst den universellen Smart Home Controller, einen Bewegungsmelder, einen Tür-/Fensterkontakt und einen Rauchmelder. So schützen Sie Ihr Zuhause nicht nur effektiv vor unerwünschten Gästen, sondern reduzieren auch das Brandrisiko – egal ob Sie ein Einzelzimmer haben oder mehrere Rauchmelder kaufen.

Sobald der Bewegungsmelder einen Eindringling erkennt, wird er von der Sirene des Rauchmelders abgeschreckt. In Kombination mit kompatiblen Philips Hue-Komponenten können Sie auch die Anwesenheit von Personen in Ihrem Haus simulieren, wenn niemand zu Hause ist.

Devolo

Devolo, der deutsche Spezialist für intelligentes Wohnen, vereint in seiner Gesamtlösung drei zentrale Komponenten des intelligenten Haussteuerungssystems. Enthält eine kompatible Powerline-Steuerzentrale, Tür-/Fensterkontakt, Messschalter und Stecker. Alle anderen sicherheitsrelevanten Gegenstände können gegen Aufpreis erworben werden.

Neben Bewegungsmeldern, Tür-/Fenstersensoren und Sirenen gibt es auch einen Feuchtigkeitsmelder. Da das System den offenen Z-Wave-Standard verwendet, ist es auch möglich, Fremdkomponenten zu integrieren, die diesen als besonders sicher geltenden Standard unterstützen.

Gigaset

Beim Gigaset Alarmsystem L steht das „L“ für „Large“, so dass das Paket fast alles enthält, was Gigaset an Sicherheitsfunktionen der Smart Home Series zu bieten hat. Im Angebot des deutschen Herstellers fehlt eine einzige externe Kamera. Positiv ist, dass nicht nur ein Bewegungsmelder und ein Fenstersensor im Lieferumfang enthalten sind, sondern auch zwei.

Für kleinere Beutel gibt es auch reduzierte Pakete ab 79 Euro. Gigaset hat eine Reihe von zusätzlichen Abonnementpaketen für erweiterte Kamerafunktionen wie z.B. die Aufzeichnung in der Cloud entwickelt.

Homematic IP

Der deutsche Pionier des Smart House eQ-3 bietet auch ein Netzwerkalarmsystem für seine aktuelle Home Matic IP-Produktlinie an. Der „Starter Set Alarm“ besteht aus dem Zugangspunkt, der die installierten Komponenten untereinander und mit der Systemwolke verbindet, einem Bewegungsmelder, einem Tür-/Fernkontakt und der Sirene.

Eine Besonderheit ist, dass alle Geräte direkt miteinander verbunden sind. Dadurch kann die Alarmanlage ohne Internetzugang oder bei Stromausfall normal weiterarbeiten. Bei Bedarf kann die Sirene mit Rauchmeldern kombiniert werden, damit sie noch lauter klingt.

Innogy

Der Energieversorger Innogy verkauft ein Paket, das Diebstahl und Brandschutz im Rahmen des Smart Home Angebots kombiniert. Das Set beinhaltet eine Schalttafel, einen Bewegungsmelder, einen Tür-/Fenstermelder und einen Rauchmelder. Dieser Alarm ertönt nicht nur bei Rauch, sondern auch, wenn die Sensoren unbefugte Aktivitäten im Haus erkennen.

Eine separate Sirene ist ebenfalls gegen Gebühr erhältlich. Da auch der Wandsensor mitgeliefert wird, kann die Alarmanlage auf Knopfdruck aktiviert und deaktiviert werden. Die lokale Steuerung des Systems ist kostenlos, der mobile Zugriff ab dem dritten Jahr kostet fast 15 Euro pro Jahr.

Lupus Electronics

Der deutsche Hersteller Lupus Electronics ist spezialisiert auf professionelle Sicherheits- und Heimautomationslösungen. Das Alarmsystem Lupusec XT1 Plus ist die Basislösung. Die Originalverpackung enthält die Hauptkomponenten: Bedienfeld, Bewegungsmelder und Tür-/Fenstersensor.

Bis zu 80 Sensoren können an das System angeschlossen werden. Philips, Osram und Ikea Netzwerkleuchten können in das System integriert werden. Gegen eine monatliche Gebühr (19,95 Euro) lässt sich ein Alarmservice hinzubuchen, der im Gefahrenfall eingreift und je nach Grad der Bedrohung auch Einsatzkräfte vorbeischickt.